Nous expliquerons dans cet article comment mettre en place l’authentification unique (SSO) à une Sandbox Salesforce via Microsoft Entra (anciennement Azure AD)

Ajouter Salesforce depuis la galerie d’applications Microsoft

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur d’application cloud.

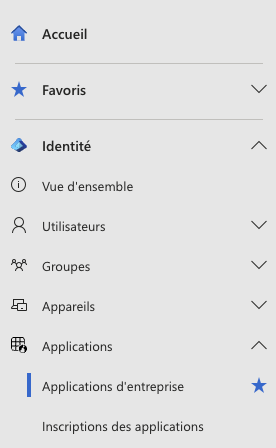

- Accédez à « Identité » > « Applications » > « Applications d’entreprise » > « Nouvelle application ».

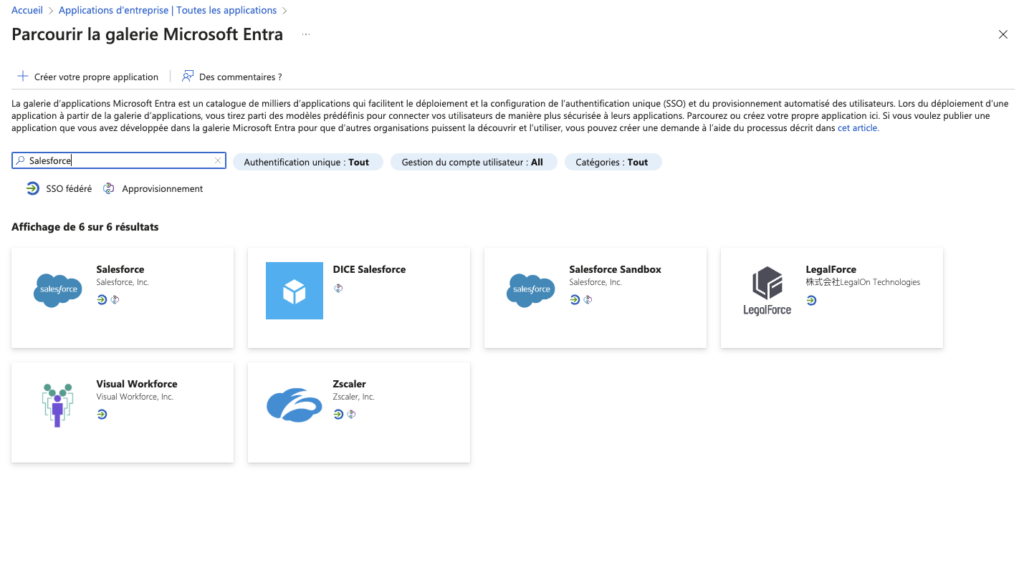

- Dans la section « Ajouter depuis la galerie », tapez « Salesforce » dans la zone de recherche.

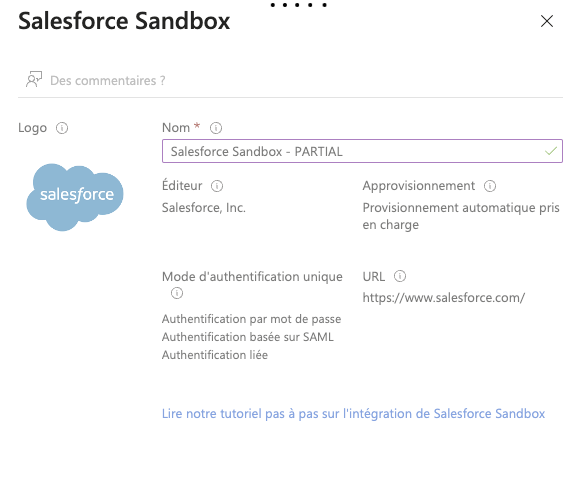

- Sélectionnez « Salesforce Sandbox » dans les résultats, puis ajoutez l’application en la nommant du même nom que votre sandbox par exemple et cliquez sur Créer. Attendez quelques secondes pour que l’application soit ajoutée à votre Tenant.

Configurer et tester l’authentification unique Microsoft Entra pour Salesforce

Pour configurer et tester l’authentification unique Microsoft Entra avec Salesforce, suivez ces étapes :

1. Configuration de Microsoft Entra SSO

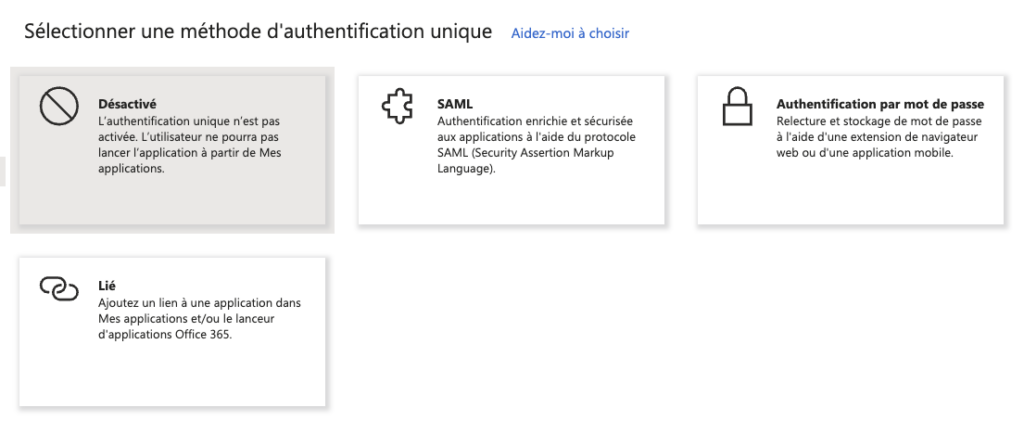

- Une fois l’application créée, accédez à « Authentification unique ».

- Dans la page « Sélectionner une méthode d’authentification unique », choisissez « SAML ».

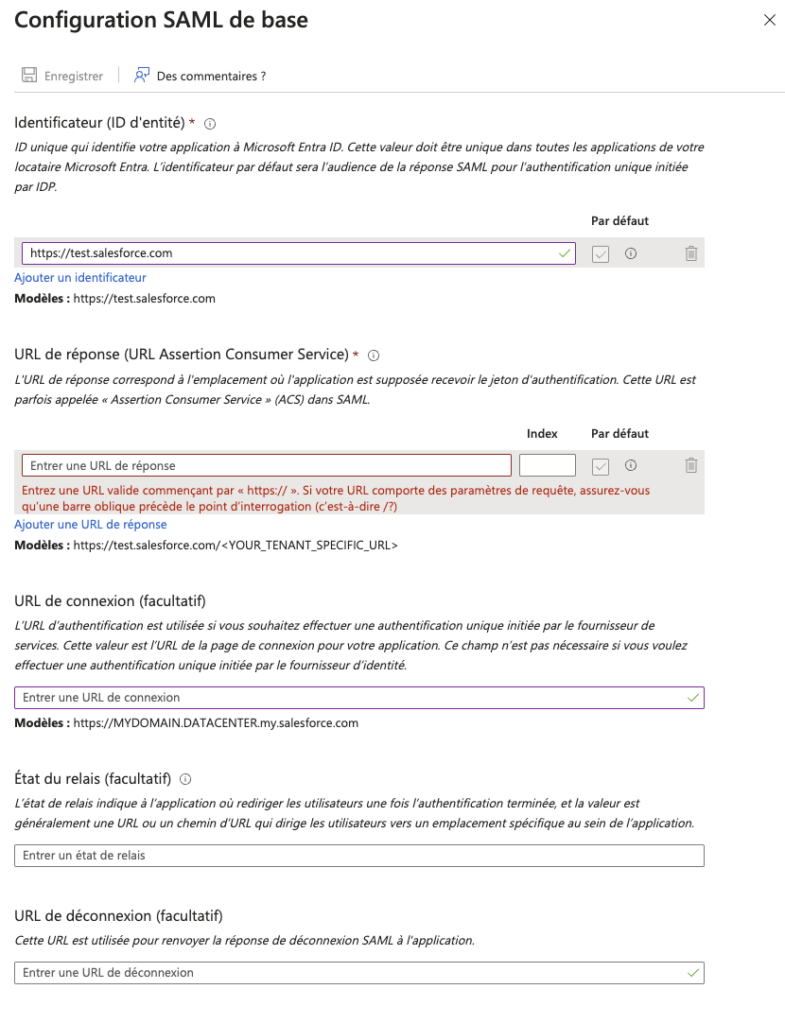

- Dans la page « Configurer l’authentification unique avec SAML », cliquez sur l’icône de modification pour modifier les paramètres SAML de base.

- Dans la section « Configuration SAML de base », remplissez les champs « Identificateur », « URL de réponse » et « URL de connexion ». Pour ces trois champs la valeur à saisir est la même. L’url est de type https://xxxxxxxxxxxxx–xxxxxxx.sandbox.my.salesforce.com.

Note : Assurez-vous de remplacer ces exemples par les valeurs réelles. Contactez le support technique Salesforce pour obtenir ces valeurs si besoin.

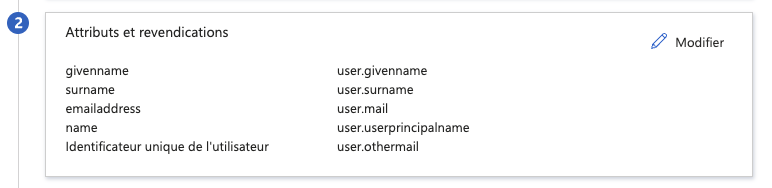

- Dans la section « Attributs et revendications », pour m’authentifier je vais utiliser le champ « Autres Emails » de l’AD. Il faut donc modifier la valeur de « Identificateur unique de l’utilisateur » en cliquant sur Modifier. Dans le sélecteur, je choisis user.otheremail.

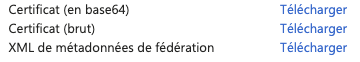

- Dans la section « Certificats SAML », recherchez « XML de métadonnées de fédération » et sélectionnez « Télécharger » pour obtenir le certificat.

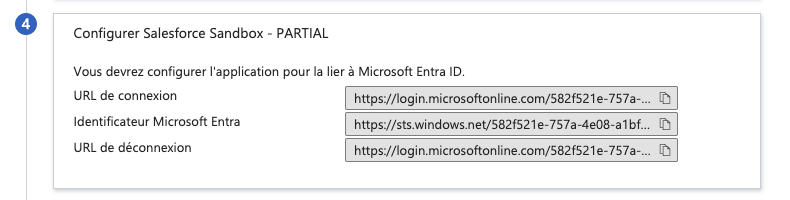

- Copiez les URL de configuration de Salesforce pour une utilisation ultérieure.

2. Création d’un groupe d’utilisateurs dans Microsoft Entra

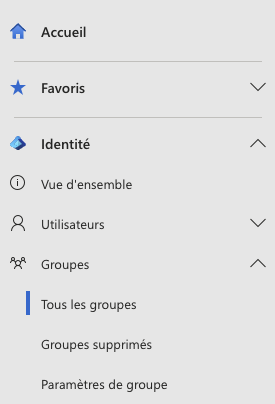

- Accédez à « Identité » > « Groupes » > « Tous les groupes ».

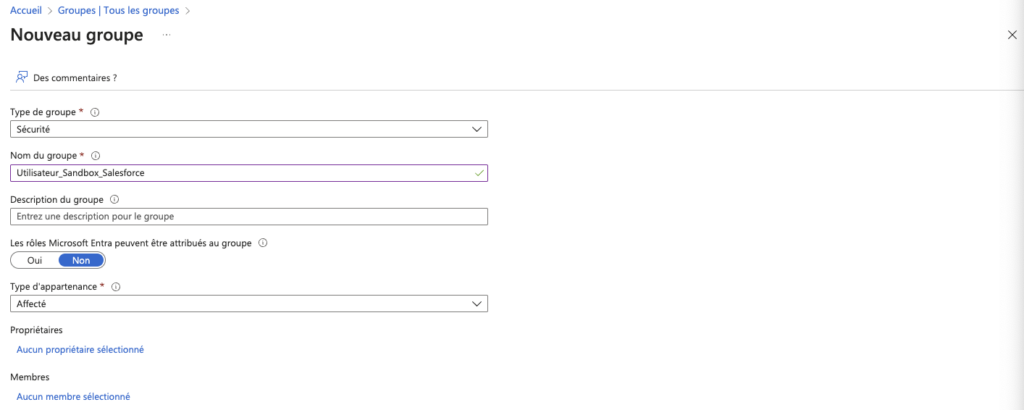

- Sélectionnez « Nouveau groupe » en haut de l’écran.

- Dans les propriétés du groupe, saisissez les informations appropriées, notamment le type de groupe (Sécurité) et le nom du groupe (Utilisateur_Sandbox_Salesforce par exemple). Vous pouvez laisser le reste des valeurs par défaut.

- Ajoutez y des utilisateurs qui souhaitent se connecter à la sandbox.

3. Attribution du groupe d’utilisateurs à Microsoft Entra

- Accédez de nouveau à l’application en passant par « Identité » > « Applications » > « Applications d’entreprise » > « Salesforce Sandbox XXX ».

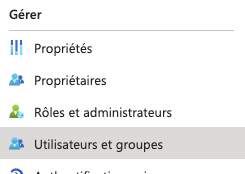

- Dans la page de présentation de l’application, sélectionnez « Utilisateurs et groupes ».

- Ajoutez le groupe qui vient d’être créé à l’application et sélectionnez le rôle à appliquer par défaut (Standard User par exemple).

- Cliquez sur Attribuer.

4. Configuration de l’authentification unique Salesforce

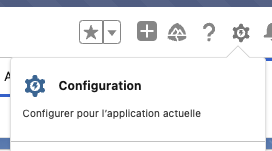

- Connectez-vous à Salesforce en tant qu’administrateur.

- Cliquez sur Configuration sous l’icône de paramètres en haut à droite de la page.

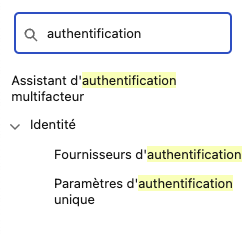

- Dans la recherche, saisissez Authentification puis cliquez sur Paramètres d’authentification unique.

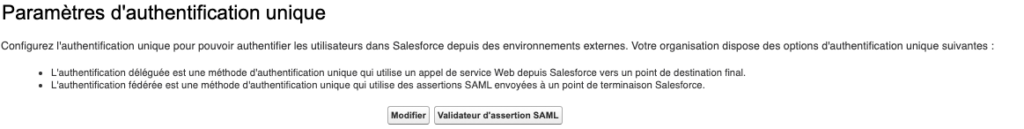

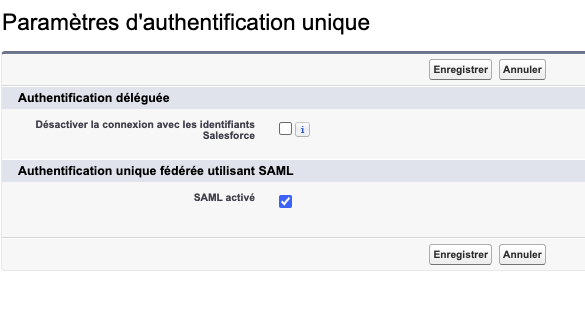

- Sur la page Paramètres de l’authentification unique, cliquez sur le bouton Modifier.

- Sélectionnez SAML activé, puis cliquez sur Enregistrer.

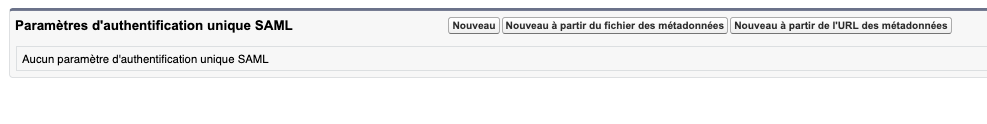

- Pour configurer vos paramètres d’authentification unique SAML, cliquez sur Nouveau à partir d’un fichier de métadonnées.

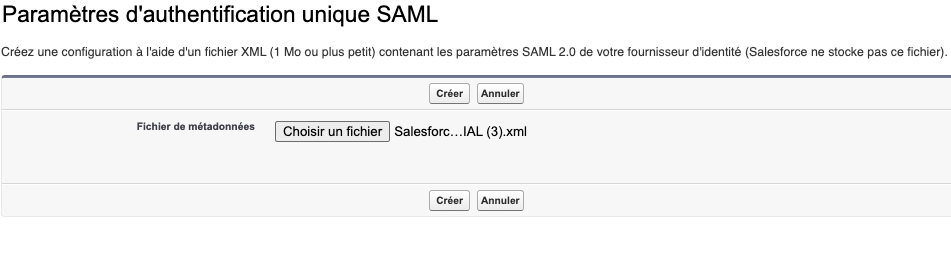

- Cliquez sur Sélectionner le fichier pour charger le fichier XML de métadonnées que vous avez téléchargé, puis cliquez sur Créer.

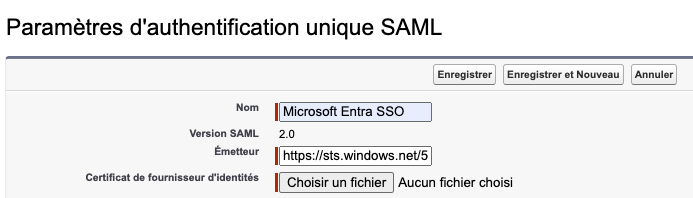

- Dans la page Paramètres d’authentification unique SAML, les champs sont remplis automatiquement. Il faut simplement renommer le nom en Microsoft Entra SSO par exemple puis cliquez sur Enregistrer.

- Dans la recherche, saisissez domaine puis cliquez sur Mon domaine.

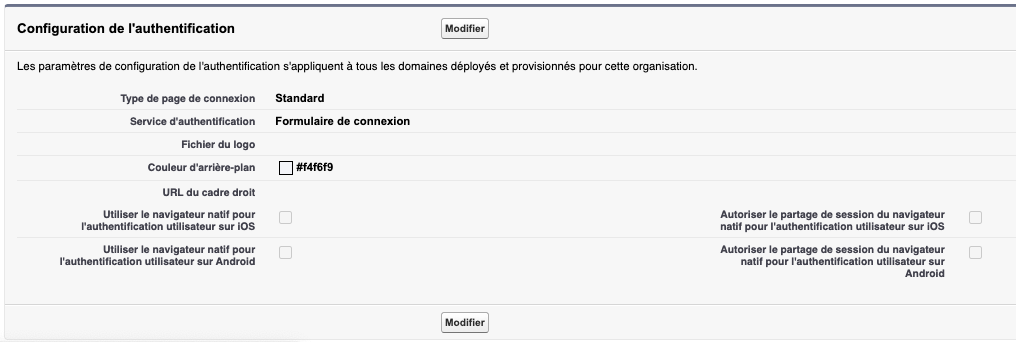

- Faites défiler le contenu de la fenêtre jusqu’à la section Configuration de l’authentification, puis cliquez sur le bouton Modifier.

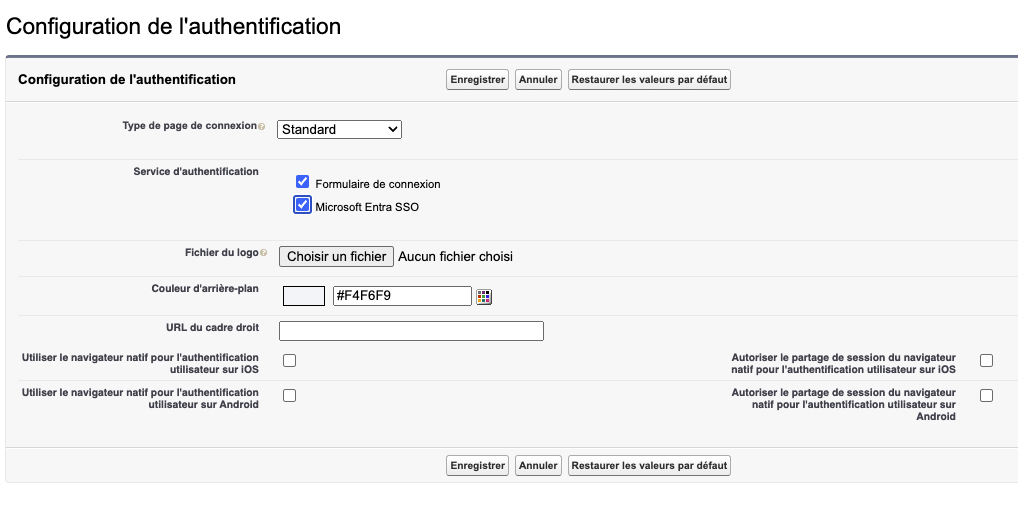

- Dans la section Configuration de l’authentification, cochez Formulaire de connexion et Microsoft Entra SSO (nom défini dans une étape précédente) comme service d’authentification de votre configuration de l’authentification unique SAML, puis cliquez sur Enregistrer.

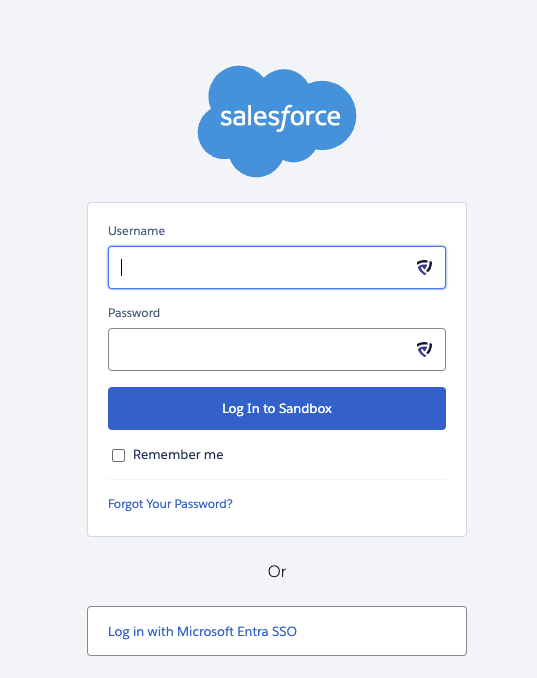

C’est terminé. Vous devriez pouvoir vous connecter avec via votre annuaire en cliquant sur « Log in with Microsoft Entra SSO ».